Politique de réponse aux incidents de sécurité informatique

Approuvée le 18 décembre 2023 par le conseil d'administration d'API-Enfance.

Objectif

Cette politique définit les exigences en matière de déclaration et de réponse aux incidents liés aux systèmes d’information et aux opérations de l’Organisme. Cette politique s’applique à tous les Employés et Partenaires de l’Organisme, y compris, sans s’y limiter, ses unités commerciales et ses filiales.

Définitions

1) Organisme

API-Enfance, personne morale sans but lucratif légalement constituée en vertu de la partie 3 de la Loi sur les compagnies (RLRQ, c. C-38), ayant son siège social au 1024, rue de Nouë, Québec, (Québec) G1W 4L3, immatriculée au Registre des Entreprises du Québec sous le numéro 1175257550.

Coordonnées :

+1 (819) 200-0203

info@api-enfance.ca

2) Employé

Toute personne liée à l’Organisme par un contrat d’embauche, conformément à la réglementation en vigueur.

3) Partenaire

Toute personne non employée d’API-Enfance qui est liée contractuellement à collaborer avec l’Organisme.

4) Site

Désigne le site internet créé et développé par l’Organisme, accessible sur le domaine https://api-enfance.ca, et redirigeant notamment vers l’Application Web.

5) Application Web

Désigne le logiciel applicatif hébergé sur un serveur et accessible via un navigateur internet créé et développé par l’Organisme et supportant notamment le programme Mots d’enfants™. L’utilisation de l’Application Web ne nécessite pas d’installation sur du matériel informatique physique.

L’Application Web comprend, notamment, les éléments suivants :

– le domaine https://app.api-enfance.ca et toutes déclinaisons reliées à ce domaine,

– un Module de Gestion des Utilisateurs (Tableau de Bord),

– des Modules de Formation,

– un Module de Soutien Technique.

6) Mot de passe

Une chaîne arbitraire de caractères choisis par un Utilisateur, utilisée pour authentifier ce dernier lorsqu’il tente de se connecter, afin de prévenir l’accès non autorisé à son compte.

7) Responsable du service informatique

Un employé ou un partenaire chargé de la gestion d’un environnement informatique multi-utilisateurs de l’Organisme. Le responsable du service informatique est généralement en charge de l’installation et de la configuration du matériel et des logiciels du système, de la création et de la gestion des comptes Utilisateurs, de la mise à niveau des logiciels ainsi que des tâches de sauvegarde et de récupération.

8) Utilisateur

Désigne toute personne étant tenue d’utiliser l’Application Web, ou toute personne naviguant sur le Site.

9) Conseiller juridique

Une personne identifiée par la direction générale comme étant la personne de référence en ce qui a trait aux questions de nature juridiques.

10) Direction générale

Inclut le/la directeur/rice général(e) et le(s) directeur(s)/rice(s) adjoint(es).

11) Personnes et canaux désignés

Pour toute question, ou en cas d’incident, veuillez contacter confidentialite@api-enfance.ca. Il est également possible d’écrire à l’Organisme par courrier postal à l’adresse susmentionnée.

Politique

1) Avant-propos

– Procédure de réponse aux incidents,

– Résolution et poursuite des activités,

– Processus de sauvegarde des données,

– Analyse des exigences légales de signalement des incidents,

– Identification et protection de tous les composants critiques du système,

– Référence aux procédures de réponse aux incidents des partenaires concernés.

2) Équipe d’intervention en matière de sécurité informatique

Création de l’Équipe d’intervention

La Direction générale de l’Organisme doit organiser et maintenir une équipe d’intervention en matière de sécurité informatique ou être en contact avec un tiers proposant des services de réponse en matière de sécurité, capable de fournir une notification accélérée des problèmes, des services de contrôle des dommages et de correction des problèmes en cas d’urgences liées à l’informatique, telles que des infestations virales et des intrusions de pirates informatiques.

Responsabilités de l’Équipe d’intervention

L’équipe d’intervention en matière de sécurité informatique doit élaborer, mettre à jour périodiquement et tester régulièrement des plans d’intervention d’urgence qui prévoient le maintien en fonctionnement des systèmes informatiques et de communication critiques en cas d’interruption ou de dégradation du service.

Disponibilité de l’Équipe d’intervention

L’Équipe d’intervention en matière de sécurité informatique de l’Organisme doit toujours être disponible pour répondre aux alertes comprenant, sans s’y limiter, des preuves d’activité non autorisée, la détection de points d’accès sans fil non autorisés, des alertes critiques de détection d’intrusion et des signalements de modifications non autorisées de systèmes critiques ou de fichiers de contenu.

3) Rôles et responsabilités

Gestion des incidents

Les membres de l’Équipe d’intervention en matière de sécurité informatique doivent être clairement définis par la Direction générale. Ces personnes doivent se voir conférer l’autorité nécessaire pour définir les procédures et méthodologies qui seront utilisées pour gérer les incidents de sécurité spécifiques.

Personne désignée pour tous les événements de sécurité

Sauf s’ils sont expressément reconnus comme porte-parole autorisés de l’Organisme, aucun Employé ne peut parler à la presse ou à toute autre partie externe de l’état actuel d’une situation d’urgence ou d’un incident de sécurité récemment vécu.

Informations dans le cadre de procédures judiciaires

Il est interdit aux Employés ou aux Partenaires de fournir des dossiers de l’Organisme, ou des copies de ceux-ci, à des tiers extérieurs ou à des fonctionnaires gouvernementaux, que ce soit en réponse à une assignation à comparaître ou autrement, à moins d’avoir obtenu au préalable l’autorisation de la Direction générale de l’Organisme. De même, il est interdit aux Employés de témoigner de faits dont ils ont eu connaissance dans l’exercice de leurs fonctions officielles, à moins d’avoir obtenu au préalable l’autorisation de la Direction générale de l’Organisme.

Gestion des mots de passe et double authentification

Afin de prévenir la divulgation involontaire d’informations sensibles, les Employés et les Partenaires de l’Organisme doivent utiliser un gestionnaire de mot de passe approuvé par le Responsable du service informatique. Les mots de passe doivent contenir un minimum de 11 caractères alphanumériques et inclure au moins un caractère spécial.

De plus, les Employés et les Partenaires de l’Organisme doivent activer et utiliser lorsque possible un système de double authentification sur l’ensemble des logiciels, applications, sur l’application web ou tout autre système ou logiciel permettant d’avoir accès aux données personnelles des Utilisateurs. La double authentification est également demandée pour l’Organisme.

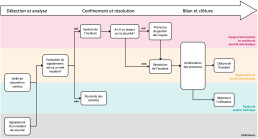

4) Réponse aux incidents

Réponse aux intrusions

Le responsable du service informatique doit documenter et réviser périodiquement les procédures de réponse aux intrusions. Ces procédures doivent inclure la séquence d’actions que les Employés et les Partenaires de l’Organisme doivent suivre en cas de suspicion d’intrusion dans le système d’information, qui a l’autorité pour effectuer quelles actions en réponse, et quels sont les ressources disponibles pour aider à la réponse. Tous les Employés et les Partenaires devant suivre ces procédures doivent être formés périodiquement et familiarisés avec ces procédures.

Résolution des incidents de sécurité de l’information

Tous les incidents de sécurité de l’information doivent être traités avec la participation et la coopération de l’Équipe d’intervention en matière de sécurité informatique.

Modifications de sécurité après compromission du système

Chaque fois qu’un système a été compromis, ou est suspecté d’avoir été compromis par une partie non autorisée, le Responsable du service informatique doit immédiatement faire recharger une version fiable du système d’exploitation ainsi que tous les logiciels liés à la sécurité, et toutes les modifications récentes des permissions et accès doivent être examinées pour détecter d’éventuelles modifications non autorisées.

Intrusions système suspectées

Chaque fois qu’un système est suspecté d’avoir été compromis, l’ordinateur concerné doit être immédiatement déconnecté de tous les réseaux, et les procédures prédéterminées doivent être suivies pour s’assurer que le système est exempt de compromission avant de le reconnecter au réseau.

Problèmes d’accès non autorisé

Chaque fois qu’un accès non autorisé au système est suspecté ou avéré, les Employés ou les Partenaires de l’Organisme doivent prendre des mesures immédiates pour mettre fin à cet accès ou demander l’assistance du Responsable du service informatique.

Confidentialité des enquêtes internes

Jusqu’à ce que des accusations soient portées ou des mesures disciplinaires prises, toutes les enquêtes sur des allégations de comportement criminel ou abusif doivent être maintenues strictement confidentielles afin de préserver la réputation de la partie suspectée.

Participation aux procédures judiciaires

Tout Employé ou Partenaire de l’Organisme convoqué par assignation à comparaître ou de toute autre manière devant un conseil judiciaire ou un organisme gouvernemental, en rapport avec les services fournis par l’Organisme, doit immédiatement notifier par écrit le Conseiller juridique et la Direction générale de l’Organisme.

5) Surveillance et enregistrement de l'utilisation des ressources partagées

L’utilisation de toutes les ressources informatiques partagées de l’Organisme, utilisées pour les activités de production doit être surveillée en continu et enregistrée. Ces données d’historique d’utilisation doivent ensuite être fournies en temps réel aux systèmes d’alerte de sécurité désignés par le Responsable du service informatique (systèmes de détection d’intrusion, systèmes de détection de virus, systèmes de détection de spam, etc.).

6) Signalement des incidents

Rapports d’incidents

Tous les incidents présumés de sécurité de l’information doivent être signalés aussi rapidement que possible via le Canal de communication désigné de l’Organisme.

Système d’alerte de sécurité de l’information

Le Responsable du service informatique doit établir, maintenir et tester périodiquement un système de communication permettant aux Employés et aux Partenaires de l’Organisme de signaler rapidement aux membres du personnel appropriés tout problème présumé de sécurité de l’information.

Alternatives de signalement

Les Employés de l’Organisme peuvent également signaler immédiatement tous les problèmes, vulnérabilités et incidents présumés liés à la sécurité de l’information à leur responsable hiérarchique.

Protection des lanceurs d’alerte

L’Organisme protégera les Employés qui signalent de bonne foi ce qu’ils estiment être une violation des lois ou des réglementations, ou des conditions pouvant mettre en danger la santé ou la sécurité des autres Employés. Cela signifie que ces Employés ne seront pas licenciés, menacés ou discriminés parce qu’ils dénoncent ce qu’ils considèrent comme un acte répréhensible ou une situation dangereuse.

Les Employés qui signalent au Responsable du service informatique un problème de sécurité, une vulnérabilité ou une situation contraire au Code d’éthique de l’Organisme peuvent, à leur seule discrétion, avoir leur identité strictement confidentielle. Cela signifie que l’identité du lanceur d’alerte ne sera pas révélée à son supérieur hiérarchique, aux autres membres de la Direction générale, ni aux autres Employés de l’Organisme qui ne sont pas directement impliqués dans la réception du signalement.

7) Événements à signaler

Dommages et pertes de systèmes hors site

Les Employés doivent signaler immédiatement à leur supérieur hiérarchique ainsi qu’au Responsable du service informatique tout dommage ou perte de matériel informatique, de logiciel ou d’informations de l’Organisme qui leur ont été confiés.

Alertes et avertissements système

Les Employés et Partenaires doivent signaler promptement toutes les alertes de sécurité, les avertissements, les vulnérabilités suspectées et similaires au service de soutien technique. Les Employés et Partenaires sont interdits d’utiliser les systèmes de l’Organisme pour transmettre de telles informations à d’autres personnes, qu’elles soient internes ou externes à l’Organisme.

Activités non autorisées

Les Employés et Partenaires doivent signaler immédiatement au Responsable du service informatique toute perte non autorisée ou modification des données de production informatisées. Toute utilisation douteuse des fichiers, des bases de données ou des réseaux de communication doit également être signalée immédiatement au Responsable du service informatique.

Demandes inattendues d’informations de connexion

Mis à part les écrans de connexion réguliers et attendus, les Utilisateurs doivent se méfier de toutes les fenêtres contextuelles, sites web, messages instantanés et autres demandes de nom d’utilisateur et de mot de passe API-Enfance. Les Utilisateurs qui rencontrent ces demandes doivent s’abstenir de fournir leur nom d’utilisateur et leur mot de passe API-Enfance, et signaler rapidement les circonstances au soutien technique.

Divulgation involontaire d’informations sensibles

Les divulgations non intentionnelles d’informations sensibles de l’Organisme sont des problèmes graves et doivent être immédiatement signalées à la fois à la Direction générale et au comité sécurité du conseil d’administration d’API-Enfance. Un tel signalement doit avoir lieu dès que la divulgation est connue, ou dès qu’il existe des motifs raisonnables de croire qu’une divulgation a eu lieu.

Dysfonctionnements logiciels

Tous les dysfonctionnements apparents d’un logiciel doivent être signalés immédiatement à la Direction générale ou au Responsable du service informatique.

Points d’accès sans fil non autorisés

Si un point d’accès sans fil non autorisé est détecté sur le réseau API-Enfance, l’Équipe d’intervention en matière de sécurité informatique doit être informée.

8) Rapports à des tiers

Signalement de violation externe

À moins d’être tenues par la loi ou la réglementation de signaler les violations de sécurité de l’information aux autorités externes, la Direction générale, en collaboration avec le conseiller juridique (ou son représentant) et l’Équipe d’intervention en matière de sécurité informatique doivent évaluer les avantages et les inconvénients de la divulgation externe avant de signaler ces violations.

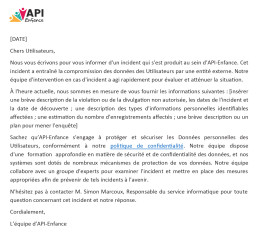

Signalement de faille de sécurité suspectée à des tiers

Si un problème vérifiable de sécurité des systèmes d’information, ou un problème présumé mais probable, a entraîné l’exposition d’informations privées ou confidentielles de tiers à des personnes non autorisées, ces tiers doivent être informés immédiatement de la situation (dans les trois jours calendaires). L’annexe D propose un modèle de lettre pouvant être utilisé pour communiquer.

Perte ou divulgation d’informations sensibles

Si des informations sensibles sont perdues, divulguées à des parties non autorisées, ou si l’on soupçonne qu’elles ont été perdues ou divulguées à des parties non autorisées, leur propriétaire ainsi que le Responsable du service informatique doivent être immédiatement informés (dans les trois jours calendaires).

Exploitation des vulnérabilités du système et des informations sur les victimes

Les Employés et les Partenaires de l’Organisme ne doivent pas divulguer publiquement des informations sur les personnes, les organisations ou les systèmes spécifiques qui ont été endommagés par des crimes informatiques et des abus informatiques. De même, les méthodes spécifiques utilisées pour exploiter certaines vulnérabilités du système ne doivent pas être divulguées publiquement.

Divulgation de la vulnérabilité des fournisseurs

Si les Employés ou les Partenaires de l’Organisme découvrent une vulnérabilité sérieuse dans un système d’information, et que cette vulnérabilité peut être directement attribuée à une faiblesse dans le matériel et/ou les logiciels d’un certain fournisseur, ce fournisseur doit être rapidement et confidentiellement informé du problème par le Responsable du service informatique.

9) Contacts avec les autorités

Contacts avec les forces de l’ordre et la justice pénale

Chaque décision concernant l’implication des forces de l’ordre dans les incidents ou problèmes de sécurité de l’information doit être prise par la Direction générale de l’Organisme. De même, chaque contact informant les forces de l’ordre d’un incident ou d’un problème de sécurité de l’information doit être initié par le Responsable du service informatique.

Ainsi, le Responsable du service informatique et son personnel ne doivent pas contacter la police ou d’autres membres du système judiciaire au sujet de problèmes de systèmes d’information, à moins d’avoir reçu l’autorisation écrite de la Direction générale de l’Organisme.

Demandes de coopération aux enquêtes

Les Employés et les Partenaires de l’Organisme doivent signaler immédiatement toute demande de participation à une enquête sur la sécurité de l’information au Conseiller juridique. Toute forme de coopération avec le requérant est interdite jusqu’à ce que le Conseiller juridique détermine que la participation est légale, peu susceptible de causer des problèmes pour l’Organisme et demandée par une partie autorisée.

Ainsi, même si le requérant prétend être un membre des forces de l’ordre, les Employés et les Partenaires de l’Organisme ne doivent divulguer aucune information interne de l’Organisme par le biais d’un quelconque mécanisme de communication, à moins que le Conseiller juridique ait établi l’authenticité de l’identité de la personne et la légitimité de la demande.

10) Gestion des violations de données

Procédure de réponse aux violations de données

La Direction générale de l’Organisme en collaboration avec l’Équipe d’intervention en matière de sécurité informatique doit préparer, tester et mettre à jour annuellement une procédure de réponse aux violations de données qui aborde les cas de violation des données sensibles des Utilisateurs.

11) Examen des incidents

Amélioration continue de la procédure de réponse aux incidents

La procédure de réponse aux incidents de sécurité de l’information doit être mise à jour pour refléter les enseignements tirés des incidents réels.

La procédure de réponse aux incidents de sécurité de l’information doit également être mise à jour pour refléter les évolutions de l’industrie.

Enregistrement des incidents

Le responsable du service informatique est en charge d’établir et de maintenir un processus d’enregistrement des incidents afin de colliger l’ensemble des incidents vécus par l’organisme.

Retro-analyse des incidents

Le Responsable du service informatique doit préparer une retro-analyse annuelle des incidents de sécurité de l’information signalés et des violations de données.

12) Collecte de preuves

Preuve de crime ou d’abus informatique

Pour fournir des preuves pour une enquête, des poursuites judiciaires et des mesures disciplinaires, certaines informations doivent être immédiatement collectées dès lors qu’un crime informatique ou un abus est suspecté. Les informations à collecter immédiatement comprennent la configuration système actuelle ainsi que des copies de sauvegarde de tous les fichiers potentiellement impliqués.

Stockage des preuves

Les informations pertinentes pour l’enquête informatique doivent ensuite être stockées de manière sécurisée hors ligne par le Responsable du service informatique jusqu’à ce qu’elles soient remises à une autre personne autorisée ou que le Conseiller juridique détermine que l’Organisme n’aura plus besoin des informations.

Sources de preuves numériques

Pour chaque système informatique de production, le Responsable du service informatique doit identifier les sources de preuves numériques qui pourraient raisonnablement être utilisées dans une affaire judiciaire. Ces sources de preuves doivent ensuite faire l’objet d’un processus normalisé de collecte, de conservation et de destruction comparable à celui utilisé pour les documents essentiels.

Responsabilité de la production de preuves numériques

La Direction générale de l’Organisme délègue au Responsable du service informatique la responsabilité de coordonner la découverte et la présentation des preuves numériques qui pourraient être nécessaires pour soutenir un litige.

Classement des preuves

Les données de l’Organisme pouvant être considérées comme des preuves électroniques doivent être classifiées comme CONFIDENTIELLES et ne doivent être consultées que par les représentants autorisés de l’Équipe d’intervention en matière de sécurité informatique ou par des tiers approuvés impliqués dans l’enquête.

13) Enquête judiciaire

Enquête sur la criminalité informatique

Chaque fois que les preuves montrent clairement que l’Organisme a été victime d’un crime informatique ou de communication, une enquête approfondie doit être réalisée. Cette enquête doit fournir suffisamment d’informations pour que la Direction générale puisse prendre des mesures afin de s’assurer que (1) de tels incidents ne se reproduiront pas à l’avenir et (2) des mesures de sécurité efficaces ont été rétablies.

Processus d’analyse judiciaire

Toute analyse ou enquête utilisant des supports de stockage de données contenant des informations qui pourraient à un moment donné devenir des éléments de preuve importants lors d’un procès pour crime informatique ou abus informatique doit être effectuée à l’aide d’une copie plutôt que de la version originale. Cela contribuera à prévenir toute modification imprévue des informations d’origine.

Rapports d’état d’enquête

Le statut des enquêtes sur la sécurité de l’information doit être communiqué à la Direction générale uniquement par l’enquêteur principal ou le représentant de la direction de l’équipe d’enquête.

Informations sur les enquêtes sur les délits informatiques

Toutes les preuves, idées et hypothèses concernant les crimes informatiques subis par l’Organisme, y compris les méthodes d’attaque possibles et les intentions des auteurs, doivent être communiquées au Conseiller juridique et considérées comme des informations restreintes et confidentielles protégées par la loi.

Enquêtes de sécurité de l’information

Toutes les enquêtes internes de l’Organisme sur les incidents, violations et problèmes de sécurité de l’information doivent être menées par le Responsable du service informatique.

Équipe d’enquête sur la sécurité de l’information

Toute personne qui connaît personnellement les suspects, ou qui entretient des relations amicales avec eux, pour des raisons de conflit d’intérêts, est exclue de la participation à une équipe d’enquête sur les incidents de sécurité de l’information.

Détails des enquêtes sur les incidents

Les détails concernant les enquêtes sur les incidents en cours dans les systèmes d’information ne doivent pas être envoyés par courrier électronique. De même, pour empêcher que de telles informations ne tombent entre les mains des intrus, les fichiers décrivant une enquête en cours ne doivent pas être stockés sur des systèmes potentiellement compromis, ni nulle part sur un réseau associé où ils pourraient raisonnablement être consultés par des intrus.

14) Infractions

Toute violation de cette politique peut entraîner des mesures disciplinaires, y compris le licenciement. L’Organisme se réserve le droit de signaler aux autorités compétentes toute activité illégale et de coopérer à toute enquête sur une telle activité. L’Organisme ne considère pas les comportements en violation de cette politique comme relevant du cours normal des activités d’un Employé ou d’un Partenaire, ni comme une conséquence directe de l’exercice de leurs fonctions. En conséquence, dans la mesure permise par la loi, l’Organisme se réserve le droit de ne pas défendre ni de payer les dommages-intérêts accordés à des Employés ou des Partenaires résultant d’une violation de cette politique.